Cybersécurité : quel(s) défi(s) pour les développeurs ?

La cybersécurité est devenue essentielle dans notre vie quotidienne comme professionnelle, face à la montée des cyberattaques.

Alors que les cyberattaques augmentent en fréquence et en sophistication, la nécessité de sécuriser nos systèmes et applications numériques n’a jamais été aussi pressante.

A qui confier sa cybersécurité ?

La sécurité ne peut pas être laissée aux seuls experts en cybersécurité ; elle doit être une responsabilité partagée, en particulier par ceux qui créent les applications et les systèmes que nous utilisons chaque jour : les développeurs de logiciels.

Longtemps considérée comme une spécialisation ou un domaine réservé aux experts, la cybersécurité est en réalité un élément fondamental du développement de logiciels qui ne peut plus être ignoré. Les développeurs ont un rôle crucial à jouer dans la construction d’un environnement numérique plus sûr. Ils sont souvent la première ligne de défense contre les cybermenaces, car les choix qu’ils font pendant le développement peuvent soit sécuriser soit compromettre un système entier.

Développeur junior en début de carrière ou développeur senior expérimenté, cet article vise à vous sensibiliser pour devenir un acteur central de la sécurité numérique.

Les Bases de la Cybersécurité

Avant de plonger dans les détails techniques, il est essentiel de comprendre quelques concepts clés en matière de cybersécurité :

- Authentification : Ce processus vérifie l’identité d’un utilisateur ou d’un système. Des méthodes comme les mots de passe, l’authentification à deux facteurs (2FA) et la reconnaissance biométrique sont couramment utilisées.

- Autorisation : Une fois authentifié, le système doit déterminer ce que l’utilisateur est autorisé à faire. Les listes de contrôle d’accès (ACL) et les politiques de rôle sont des méthodes courantes pour gérer l’autorisation.

- Chiffrement : Le chiffrement transforme les données en un format illisible sans une clé de déchiffrement, protégeant ainsi les données contre les accès non autorisés.

Les bonnes pratiques au quotidien

La cybersécurité peut se traiter soit de manière réactive en corrigeant les problèmes après leur apparition soit de manière active en mettant en place toutes les mesures nécessaires pour éviter les menaces.

Bien évidemment, plus les risques sont importants, plus la seconde approche est la seule possible. La mise en place de bonnes pratiques éprouvées dès le début du développement d’un projet est un élément central. Le suivi le plus automatisé possible de l’application de ces bonnes pratiques sera l’autre élément vital de la politique de sécurité.

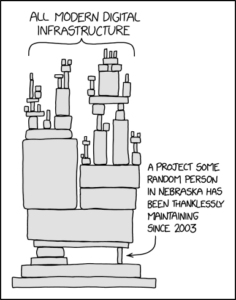

Mise à jour des dépendances

Une application aujourd’hui, c’est souvent plusieurs centaines (voir des milliers) de dépendances à d’autres modules logiciels externes. Ces bibliothèques sont souvent gérées par des individus volontaires qui peuvent pour une raison ou un autre choisir d’arrêter la maintenance et l’évolution.

Les bibliothèques et frameworks tiers sont donc une cible de choix pour les attaquants. Utilisez des outils comme npm audit pour les projets Node.js ou Snyk pour identifier les vulnérabilités dans vos dépendances. Une fois identifiées, mettez à jour ces dépendances ou appliquez les correctifs nécessaires.

Sécurité des Données

- Stockage sécurisé : Utilisez des techniques de chiffrement pour protéger les données sensibles telles que les mots de passe et les informations de carte de crédit. Des algorithmes comme AES sont souvent recommandés pour le chiffrement des données.

- Sécurité des bases de données : Protégez vos bases de données contre les attaques telles que l’injection SQL en utilisant des requêtes paramétrées et en limitant les permissions des utilisateurs de la base de données.

Authentification et Autorisation

- OAuth et JWT : Utilisez des protocoles d’authentification robustes comme OAuth pour l’authentification basée sur des tokens. JWT (JSON Web Tokens) est également une bonne option pour la gestion de l’authentification et de l’autorisation dans les applications modernes.

- Contrôle d’accès : Implémentez des politiques de contrôle d’accès strictes. Assurez-vous que les utilisateurs n’ont accès qu’aux ressources pour lesquelles ils sont autorisés.

Sécurité du Code

- Validation des Entrées : Toutes les entrées de l’utilisateur doivent être validées et nettoyées pour éviter des attaques comme le cross-site scripting (XSS) et l’injection SQL.

- Principe du moindre privilège : Limitez les permissions au strict nécessaire. Si une partie du système est compromise, cela réduit le risque que l’attaquant puisse accéder à des parties plus sensibles du système.

Vérifier et contrôler avec les tests de sécurité

Ces tests sont une composante essentielle du cycle de développement de logiciels , souvent négligés ou reportés jusqu’à la dernière minute.

Pourtant, intégrer des tests de sécurité dès le début et tout au long du cycle de développement (DevSecOps) peut vous aider à identifier et à corriger les vulnérabilités bien avant la mise en production. Vous réduisez ainsi les risques et les coûts associés à d’éventuelles brèches.

Types de Tests de Sécurité

- Tests d’intrusion : Ces tests simulent des attaques sur votre application pour identifier les points faibles. Des outils comme OWASP ZAP ou Burp Suite peuvent être utilisés pour automatiser ce processus.

- Analyse statique du code source (SAST) : Des outils comme Checkmarx ou Fortify analysent votre code à la recherche de vulnérabilités connues sans avoir à exécuter le programme.

- Analyse dynamique du code en cours d’exécution (DAST) : Contrairement à SAST, DAST teste l’application en cours d’exécution, ce qui permet de détecter des problèmes qui ne sont visibles que pendant l’exécution de l’application.

- Tests de sécurité des API : Les API étant souvent la couche d’interaction entre différentes applications, elles sont une cible privilégiée pour les attaquants. Des outils comme Postman peuvent être utilisés pour tester la sécurité de vos API.

Intégration dans le CI/CD

L’intégration de tests de sécurité dans votre pipeline de CI/CD (Intégration Continue / Déploiement Continu) permet une évaluation constante de la sécurité de votre application. Chaque fois qu’un changement est apporté au code, le pipeline peut automatiquement exécuter une série de tests de sécurité, garantissant que les nouvelles modifications n’introduisent pas de nouvelles vulnérabilités.

Formation et Sensibilisation

Enfin, il est crucial que les développeurs soient formés aux meilleures pratiques de sécurité et aux types d’attaques les plus courants. Des simulations d’attaques de phishing ou des ateliers sur les dernières techniques d’attaque peuvent être très bénéfiques pour sensibiliser votre équipe aux risques de sécurité.

La cybersécurité n’est pas un luxe ou une option, c’est une nécessité absolue.

Elle doit être intégrée dans la culture de développement de chaque équipe, et chaque développeur doit être équipé des connaissances et des outils pour mettre en œuvre des mesures de sécurité efficaces. Ce n’est qu’en prenant la cybersécurité au sérieux que nous pourrons créer un environnement numérique plus sûr pour tous.

La cybersécurité est loin d’être un sujet que seuls les experts en sécurité doivent comprendre et appliquer. Dans le paysage numérique actuel, où les cyberattaques sont de plus en plus sophistiquées et fréquentes, chaque développeur a la responsabilité de contribuer à la sécurité globale des systèmes et des applications. Ignorer la cybersécurité n’est pas seulement négligent, mais cela peut aussi avoir des conséquences graves, allant de la perte de données sensibles à des dommages financiers et à la perte de la réputation de l’entreprise.

Ce n’est pas un domaine où l’on peut simplement « régler et oublier »; la cybersécurité est un effort continu qui nécessite une mise à jour et une adaptation constantes aux nouvelles menaces. Cela implique non seulement de suivre les meilleures pratiques, mais aussi de rester informé des dernières vulnérabilités et des moyens de les atténuer. Les outils et les technologies évoluent, et les méthodes des cybercriminels aussi.

En intégrant la cybersécurité dès le début du cycle de développement et en adoptant une approche proactive plutôt que réactive, les développeurs peuvent grandement contribuer à réduire les risques. Cela ne bénéficie pas seulement à l’organisation pour laquelle ils travaillent, mais renforce également la confiance des utilisateurs et des clients dans les applications et services numériques.

Sébastien Nedjar – Enseignant chercheur

groupe CESI La Rochelle